Infra - Redes

Tutorial de TCP/IP – Parte 28 – Configurações do DNS

Nesta parte desta segunda série de tutoriais, darei continuidade a parte prática de Administração do DNS, no Windows 2000 Server.

por Júlio Cesar Fabris BattistiIntrodução

Prezados leitores, esta é a oitava parte, desta segunda etapa dos tutoriais de TCP/IP. As partes de 01 a 20, constituem o módulo que eu classifiquei como Introdução ao TCP/IP. O objetivo do primeiro módulo foi apresentar o TCP/IP, mostrar como é o funcionamento dos serviços básicos, tais como endereçamento IP e Roteamento e fazer uma apresentação dos serviços relacionados ao TCP/IP, tais como DNS, DHCP, WINS, RRAS, IPSec, Certificados Digitais, ICS, compartilhamento da conexão Internet e NAT. Nesta segunda parte da série, que irá da parte 20 até a parte 40 ou 50 (ou quem sabe até 60), apresentarei as ações práticas, relacionadas com os serviços DNS, DHCP e WINS no Windows 2000 Server.

Nesta parte desta segunda série de tutoriais, darei continuidade a parte prática de Administração do DNS, no Windows 2000 Server. Nesta parte do tutorial, você aprenderá sobre questões de segurança, relacionadas ao acesso dos dados de zonas do DNS. Também mostrarei como configurar as propriedades de uma zona do DNS. Nesta parte do tutorial iniciarei as configurações de uma zona e continuaremos nas próximas partes.

Segurança no acesso ao DNS

As zonas do DNS contém muitas informações sobre a rede da sua empresa e sobre os servidores da empresa, principalmente nomes e endereços IP. Estas informações podem ser de “grande valor” para hackers que queiram realizar ataques maliciosos contra a rede da sua empresa. Por isso proteger as informações do DNS é de fundamental importância para a segurança da rede. Quando tratamos sobre segurança no DNS, três pontos devem ser levados em consideração:

- Limitar o número de usuários com permissão de administração do DNS e que podem fazer alterações nas zonas do DNS.

- Tomar precauções para que as informações contidas nas zonas do DNS não sejam acessadas por usuários não autorizados.

- Questões de segurança relacionadas com as atualizações dinâmicas, para evitar que sejam enviadas atualizações dinâmicas por usuários/computadores não autorizados.

Você pode definir configurações de segurança para limitar o acesso aos servidores DNS. Por padrão, os grupos Domain Admins (Administradores do domínio), Enterprise Admins (Administradores de empresa), DNS Admins (Administradores do DNS) e o grupo Administrators tem permissão de controle total nos servidores DNS. Você pode retirar as permissões de todos os grupos deixando apenas as permissões do grupo DNS Admins (e talvez também a do grupo Administrators). Com isso você pode controlar quais usuários tem acesso para fazer alterações nos servidores DNS, simplesmente incluindo os usuários que devem administrar o DNS, no grupo DNS Admins.

O grupo DNS Admins é automaticamente criado no Active Directory, quando o DNS é instalado. Por padrão o usuário Administrator (Administrador) é membro do grupo DNS Admin. Este grupo tem permissão de controle total em todos os servidores DNS do domínio. Este grupo também tem permissão de controle total em todas as zonas do DNS integradas com o Active Directory (você aprenderá mais sobre a integração do DNS com o Active Directory em uma das próximas partes deste tutorial).

Importante: Ao configurar as permissões de acesso em um servidor DNS , mantenha o grupo Authenticated Users (Usuários Autenticados) na lista com permissão de acesso e mantenha as permissões padrão atribuídas a este grupo. Se você retirar este grupo, os usuários da rede não conseguirão ler informações no servidor DNS, ou seja, as consultas dos clientes não serão respondidas. Na prática é como se o servidor DNS estivesse desligado.

Você também pode configurar quais servidores DNS poderão conter zonas secundárias e efetuar transferência de zonas. Ao limitar os servidores que podem conter zonas secundárias, você evita que alguém de fora da empresa consiga trasferir uma cópia integral das zonas DNS dos servidores da empresa. Ao transferir uma cópia das zonas DNS, o hacker terá acesso a muitas informações importantes, tais como o número IP de diversos servidores. Estas informações facilitarão o trabalho do hacker em uma tentativa de invadir a rede da empresa.

Outro controle que é muito importante é em relação a quais clientes terão permissão para incluir registros dinamicamente no DNS. Sem um controle de quem pode fazer atualiações dinâmicas, um usuário mal intencionado poderá registrar uma série de registros falsos ou até mesmo registrar milhares de registros em um ataque do tipo “Denial of service”, apenas com o objetivo de paralisar o servidor DNS e com isso os serviços que dependem do DNS. Muitos hackers fazem este tipo de ataque, mesmo sem obter nenhuma informação valiosa ou vantagem financeira, apenas por prazer, para testar seus conhecimentos e sua capacidade. Você tem que estar protegido contra este tipo de ataque.

No Windows 2000 Server você pode fazer com que o DNS somente aceite atualizações dinâmicas enviadas por computadores autenticados no domínio. Este tipo de atualização é conhecido como atualização dinâmica segura (Security Dynamic Update). Porém este tipo de atualização somente está disponível em zonas DNS integradas como Active Directory. Em zonas integradas com o Active Directory você pode definir uma lista de permissão de acesso (semelhante a uma lista de permissões NTFS em uma pasta). Com isso você tem um controle bem maior sobre a segurança no acesso ás informações das zonas do DNS.

Nas próximas partes desta série de tutoriais você aprenderá a criar uma zona integrada com o Active Directory e a transformar uma zona primária padrão em uma zona integrada com o Active Directory. Bem, vamos fazer um exemplo prático, onde você irá verificar as propriedades de configuração disponíveis para uma zona do DNS.

Configurando as propriedades de uma zona DNS

Para acessar e configurar as propriedades de uma zona do DNS, siga os passos indicados a seguir:

1. Faça o logon como administrador ou com uma conta com permissão de administrador.

2. Abra o console DNS:

Iniciar -> Programas -> Ferramentas Administrativas -> DNS.

3. Será exibido o console DNS. Clique no sinal de + ao lado da opção Zonas de pesquisa direta, se você deseja configurar as propriedades de uma zona direta (ou clique no sinal de + ao lado da opção Zonas de pesquisa inversa, se você deseja configurar as propriedades de uma zona inversa). Neste exemplo você irá configurar as propriedades de uma zona direta.

4. Serão exibidas as zonas de pesquisa direta existentes no servidor.

5. Clique com o botão direito do mouse na zona a ser configurada. No menu de opções que é exibido clique na opção Propriedades.

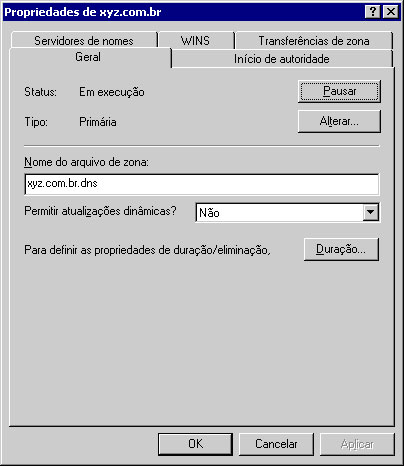

6. Será exibida a janela de propriedades da zona, com a guia Geral selecionada, conforme indicado na Figura a seguir:

Figura - A guia geral de propriedades de uma zona direta do DNS.

7. Nesta guia é informado o nome da zona e também está disponível a lista “Permitir atualizações dinâmicas?”, na qual você pode habilitar ou não as atualizações dinâmicas para a zona que está sendo configurada e escolher o tipo de atualização dinâmica a ser utilizada. Para desabilitar as atualizações dinâmicas (descritas anteriormente), selecione a opção Não. Esta é a opção padrão quando uma nova zona é criada pelo administrador DNS. Existe também a opção Sim. Esta opção habilita as atualizações dinâmicas e aceita atualizações dinâmicas mesmo de computadores não autenticados no domínio, o que pode ser um problema de segurança. Este tipo de atualização é conhecida com “Atualização dinâmica não segura”. O ideal é aceitar apenas atualizações seguras (enviadas por computadores autenticados no domínio). Para aceitar apenas atualizações seguras, a zona deve ser integrada com o Active Directory. Você aprenderá a integrar uma zona com o Active Directory nas próximas partes deste tutorial.

8. Clique no botão Duração...

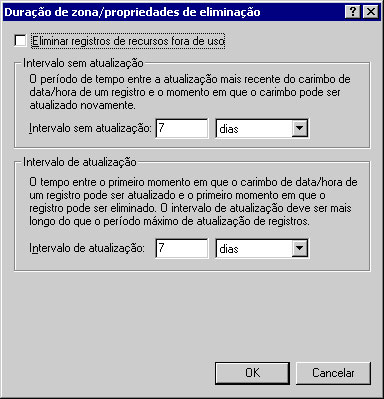

9. Será aberta a janela Duração de zona/propriedades de eliminação, indicada na Figura a seguir:

Figura - A janela para configurações de duração de zona e eliminação de registros.

Nesta janela estão disponíveis as seguintes opções:

- Eliminar registros de recursos fora de uso: Especifica se os registros de recurso não atualizados devem ser removidos do banco de dados DNS. Quando configurada para propriedades do servidor (na janela de propriedades do servidor, que apresentarei em uma as próximas partes deste tutorial), esta definição aplica-se como valor padrão para todas as zonas do servidor DNS. Quando configurada em uma zona específica (exemplo deste item), esta definição aplica-se somente a zona que está sendo configurada. Marque esta opção para habilitar a eliminação de registros não utilizados na zona que está sendo configurada.

- Intervalo sem atualização: Fornece um espaço para você selecionar ou digitar um intervalo de tempo em dias ou em horas. Quando um registro de recurso é atualizado, ele não será atualizado novamente até que esse intervalo de tempo tenha decorrido. Quando configurado para propriedades do servidor, este valor aplica-se como o valor padrão para todas as zonas do servidor. Quando configurado em uma zona específica, este valor aplica-se somente àquela zona que está sendo configurada. Se esse intervalo for aumentado, ele pode fazer com que registros de recursos não atualizados permaneçam no banco de dados DNS por um período de tempo maior.

- Intervalo de atualização: Fornece um espaço para você selecionar ou digitar um intervalo de tempo em dias ou em horas. Após o intervalo sem atualização expirar, espera-se que os registros de recurso permaneçam no banco de dados DNS por pelo menos o período de tempo especificado neste campo. Quando configurado para propriedades do servidor, este valor aplica-se como o valor padrão para todas as zonas do servidor. Quando configurado em uma zona específica, este valor aplica-se somente àquela zona. Este intervalo não deve ser menor que o período máximo de atualização para quaisquer registros de recurso. Na maioria das redes, esse intervalo corresponde ao intervalo de renovação de concessão de endereços IP pelo DHCP. Para servidores DHCP do Windows 2000 Server, o intervalo de renovação padrão é de quatro dias.

10. Defina as configurações desejadas e clique em OK.

11. A janela Duração de zona/propriedades de eliminação será fechada e você estará de volta à guia Geral.

12. A guia Início de autoridade (Start of Authority (SOA)) foi descrita no item sobre a criação de zonas primárias.

13. Clique na guia Servidores de nomes. Será exibida a janela indicada na Figura a seguir:

Figura - A guia Servidores de nomes.

14. Nesta guia são listados o nome e o número IP dos servidores que são “autoridade” para a zona. São autoridade o servidor DNS onde está a zona primária e os servidores DNS onde foram criadas zonas secundárias. É importante lembrar que as alterações somente podem ser feitas na zona primária, porém qualque servidor que contenha uma cópia da zona primária (a cópia é chamada de zona secundária), pode responder ”com autoridade” a consultas para os registros da respectiva zona. Em uma das próximas partes deste tutorial você aprenderá a criar zonas secundárias. Você pode usar o botão Adicionar..., para adicionar um novo servidor, o botão Editar..., para alterar o nome de um servidor da lista ou o botão Remover para excluir um dos servidores da lista. Faça as alterações desajadas e clique na guia WINS.

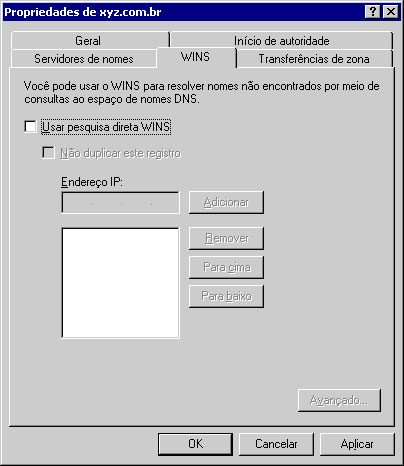

15. Será exibida a janela indicada na Figura a seguir:

Figura - A guia WINS.

quando o DNS não consegue resolver um nome, o DNS pode “pedir socorro” ao WINS (caso o WINS esteja instalado). Na prática, quando for habilitada a integração entre o DNS e o WINS, primeiro o DNS tenta resolver o nome usando um dos processos descritos anteriormente (recursão ou interação). Caso o DNS não consiga resolver o nome, se a integração com o WINS estiver habilitada, o DNS consulta o WINS como uma tentativa final de resolução do nome. Se o WINS conseguir resolver o nome, o DNS responde positivamente a consulta para o cliente, caso contrário o DNS responde negativamente (“não consegui resolver o nome”) para o cliente. Este processo também é conhecido como “Integração da pesquisa WINS”.

O suporte ao uso do WINS (Windows Internet Name Service) é fornecido para pesquisar nomes DNS que não podem ser resolvidos por meio de consulta ao espaço de nomes de domínio DNS. Para executar uma pesquisa WINS, dois tipos de registros de recursos específicos são usados e podem ser ativados para toda zona carregada pelo serviço DNS.

- O registro de recurso WINS, que pode ser ativado para integrar a pesquisa WINS em zonas de pesquisa direta.

- O registro de recurso WINS-R, que pode ser ativado para integrar a pesquisa inversa WINS em zonas de pesquisa inversa.

O registro de recurso WINS:

Os serviços WINS e DNS são usados para fornecer resolução de nomes para o espaço de nomes NetBIOS (Network Basic Input Output System) e o espaço de nomes de domínio DNS, respectivamente. Embora tanto o DNS quanto o WINS possam fornecer um serviço de nomes útil e independente aos clientes, o WINS é necessário porque fornece suporte a clientes e programas mais antigos (Windows 3.11, Windows 95/98/Me) que exigem suporte para nomes NetBIOS.

Nota: Os conceitos teóricos e as operações práticas com o WINS serão apresentadas nas próximas partes deste tutorial.

A presença de um registro de recurso WINS é que orienta o serviço DNS a usar o WINS para pesquisar quaisquer consultas diretas para nomes de host ou nomes que não foram encontrados no banco de dados da zona. Essa funcionalidade é particularmente útil no caso de resolução de nomes exigida por clientes que não reconhecem o WINS (por exemplo, UNIX) para nomes de computadores não registrados no DNS, como computadores do Windows 95 ou Windows 98.

Entendendo o funcionamento da pesquisa WINS

Um cliente envia uma pesquisa para o servidor DNS. O servidor DNS tenta resolver a consulta usando o processo normal de resolução de nomes no DNS, descrito anteriormente. Se o servidor que é autoridade para o nome pesquisado não puder responder a consulta (ou seja, o registro não existe na zona pesquisada) e a integração com o WINS estiver ativada, as seguintes etapas serão executadas:

- O servidor DNS separa a parte host do nome do nome de domínio totalmente qualificado contido na consulta DNS. Apenas para recordar, o parte host do nome é a primeira parte do nome. Por exemplo, o nome host para srv01.abc.com.br é srv01.

· O servidor então envia uma solicitação de nome NetBIOS para o servidor WINS usando o nome do host identificado no item anterior.

· Se o servidor WINS puder resolver o nome, ele retorna o endereço IP associado com o nome, para o servidor DNS.

· O servidor DNS então retorna essa informação de endereço IP para o cliente que enviou a consulta ao servidor DNS.

Como a pesquisa inversa WINS funciona

Há também um registro WINS-R ou uma entrada de pesquisa inversa WINS que pode ser ativada e adicionada às zonas de pesquisa inversa. No entanto, como o banco de dados WINS não é indexado por endereço IP, o serviço DNS não pode enviar uma pesquisa de nome inversa para o WINS obter o nome de um computador a partir de seu endereço IP.

Como o WINS não fornece recursos de pesquisa inversa, o serviço DNS, em vez disso, envia uma solicitação de status do adaptador do nó diretamente para o endereço IP implicado na consulta inversa DNS. Quando o servidor DNS obtém o nome NetBIOS a partir da resposta de status do nó de rede, ele anexa o nome de domínio DNS ao nome NetBIOS fornecido na resposta de status do nó e encaminha o resultado para o cliente solicitante.

Observação: Os registros de recursos WINS e WINS-R são proprietários do serviço DNS fornecido pelo DNS do Windows 2000 Server e do Windows Server 2003 (e também do Windows NT Server 4.0).

16. Feitas as explicações sobre a integração do DNS com o WINS, é nesta guia (guia WINS das propriedades da zona DNS) que você habilita ou não a integração para a zona que está sendo configurada. Para ativar a integração com o WINS, basta marcar a opção Usar pesquisa direta WINS. Ao marcar esta opção, a opção Não duplicar este registro será habilitada. Esta opção especifica se o servidor DNS replica algum dado de registro de recurso específico do WINS que ele usa para outros servidores DNS durante transferências de zonas. Selecionar esta opção pode ser útil para prevenir falhas de atualização de zonas ou erros de dados de zona quando você estiver usando uma combinação de servidores Microsoft e outros DNS na sua rede. O próximo passo é inserir o número IP de um ou mais servidores WINS que serão consultados para a integração do DNS com o WINS. Basta digitar o número IP do servidor DNS e clicar no botão Adicionar. Você pode utilizar o botão Remover para excluir um dos endereços IP da lista e os botões Para cima e Para baixo, para alterar a posição dos servidores na lista. Clique no botão Avançado...

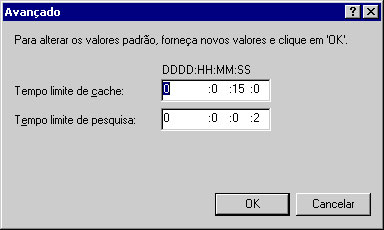

17. Será exibida a janela indicada na Figura a seguir:

Figura - A janela de configurações avançadas da integração DNS x WINS.

18. No campo Tempo limite de cache você deve digitar um valor Time-To-Live (TTL, tempo de vida) que possa ser utilizado por outros servidores DNS e por alguns clientes DNS para determinar por quanto tempo eles devem armazenar informações em cache, sobre os registros, retornados através do uso da integração de pesquisa WINS. O formato de tempo digitado deve ser em dias (DDDDDD ), horas (HH), minutos (MM) e segundos (SS). No campo Tempo limite de pesquisa você pode digitar uma quantidade de tempo para controlar por quanto tempo o servidor DNS esperará por uma resposta do WINS antes de retornar uma mensagem de erro "nome não encontrado" ao solicitante. O formato de tempo que você digita deve ser em dias (DDDDDD ), horas (HH), minutos (MM) e segundos (SS).

19. Defina as opções desejadas na janela de configurações avançadas e clique em OK. Você estará de volta à janela de propriedades da zona.

Nota: Na próxima parte deste tutorial, você aprenderá a configurar as opções das demais guias, da janela de propriedades de uma zona DNS.

Conclusão

Neste parte do tutorial você aprendeu sobre conceitos importantes, tais como:

· Segurança no acesso as informações do DNS.

· Configuração das propriedades de uma zona DNS.

- Monitorando Redes com o The DudeRedes

- Padrões em Rack de RedesRedes

- A Internet de cabeça para baixoRedes

- Como compartilhar o acesso da rede 3G?Redes

- Como Configurar um Servidor DHCPWindows Server