Infra - Virtualização

Private Cloud no System Center Virtual Machine Manager 2012-Parte 2

Depois da criação das Private Clouds (Nuvem Privada) é necessário criar os grupos de acesso e consequentemente delegar o controle às máquinas virtuais, os modelos existentes...

por Leandro CarvalhoIntrodução

Depois da criação das Private Clouds

(Nuvem Privada) é necessário criar os grupos de acesso e consequentemente

delegar o controle às máquinas virtuais, os modelos existentes e outros

recursos no System Center Virtual Machine Manager 2012 (VMM), além de escolher

as permissões à esses recursos como criar, desligar,

alterar, etc.

Com este modelo conseguiremos liberar, por exemplo, o acesso ao time de desenvolvedores para criar uma máquina virtual em um grupo de hosts específicos com alguns limites impostos ou liberar o Help Desk para fazer algumas configurações simples que não impactam no ambiente em produção.

No VMM esta delegação se chama User Role (Grupo de Acesso). Veja abaixo o procedimento para criar e configurar um grupo de acesso.

Configuração

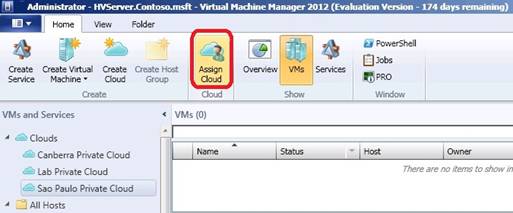

Para designar um User Role à uma Private Cloud abra o console de gerenciamento, clique em VMs and Services, escolha a Private Cloud e depois em Assign Role, como mostra a figura 1.

Figura 1 – Opção para criar User Role para a Cloud

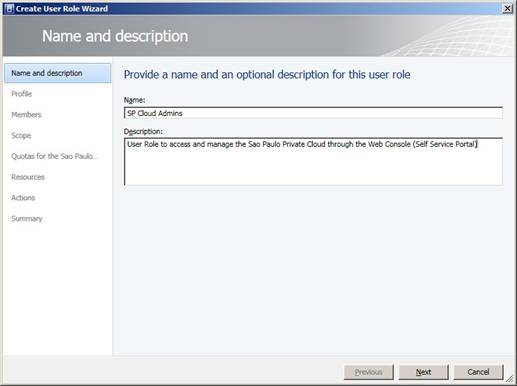

Um Wizard será exibido e na primeira tela adicione o nome e a descrição do grupo de acesso. Clique em Next logo após.

Figura 2 – Nome e Descrição

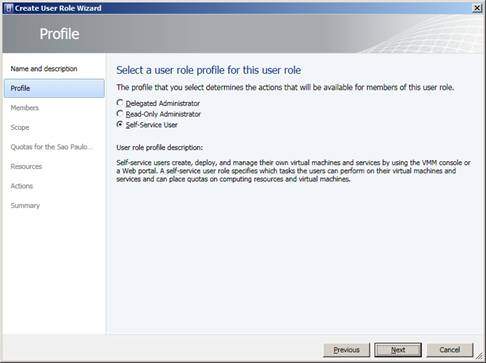

Em Profile será escolhido o tipo de perfil para o grupo de acesso. Existem três opções de perfil, inclusive a nova Read-Only Administrator. Veja abaixo a descrição de cada uma delas:

Delegated Administrator – Membros deste grupo terão o controle total para fazer todas as tarefas administrativas em todos os Host Groups (grupos de hosts), Clouds e Library Servers escolhidos durante a criação do grupo.

Read-Only Administrator – Este grupo de acesso é designado somente para fins de auditoria. Os membros podem visualizar status, job status e propriedades dos objetos em Clouds, Host Groups e Library Servers.

Self Service User – Todos os membros deste grupo de acesso poderão criar, instalar e gerenciar suas próprias máquinas virtuais através do Console de gerenciamento do VMM e do console Web (Self-Service Portal). Esta opção oferece as permissões de acesso e os recursos como máquinas virtuais (VM), Templates (modelos) e Library Servers que os membros poderão gerenciar

Neste exemplo será criado um dos perfis mais comum: O Self Service User. Escolha o perfil de acordo com suas necessidades e clique em Next.

Figura 3 – Perfil de Acesso

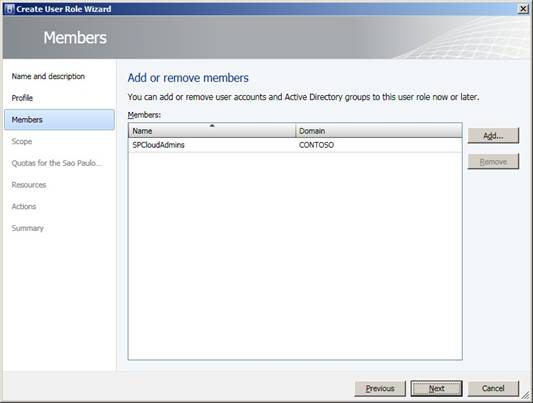

Em Members é preciso adicionar os membros do novo grupo de acesso. Na demostração foi usado o grupo SPCloudAdmins. Clique em Add, escolha os grupos e clique em Next.

Figura 4 – Membros

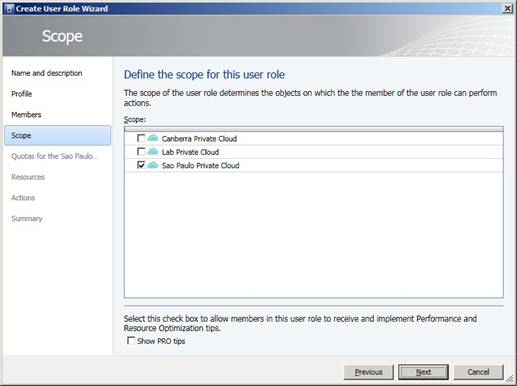

Na próxima tela é preciso escolher quais são as Private Clouds que os grupos poderão gerenciar. Após escolhê-las, clique em Next.

Figura 5 – Escopo

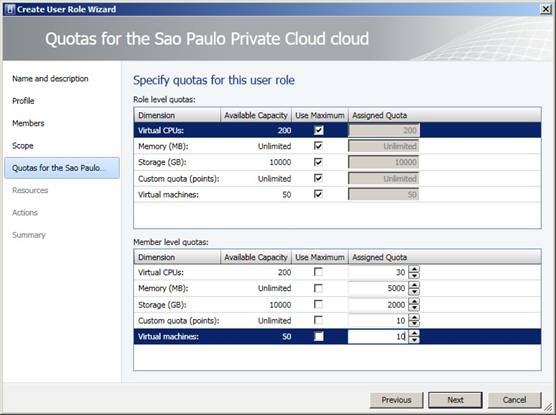

Em Quotas temos duas opções para criar um limite de uso dos recursos:

Limite ao grupo – Limite imposto para todos os membros do grupo

Limite por membro – Limite específico para cada membro do grupo.

Os recursos disponíveis são:

Virtual CPUs

Memory

Storage

Custom Quota (Points)

Virtual Machines

Uma dessas opções que chama a atenção é a Custom Quota (Points). Com ela poderemos especificar uma pontuação por grupo ou seus membros e então eles poderão usar somente aquele limite. Por exemplo, quando uma máquina é criada usando um template de Hardware é preciso 1 ponto. Se o usuário tiver um limite de 10 pontos ele só poderá criar 10 máquinas. Depois deste limit e o usuário não poderá criar alguns recursos como máquinas virtuais e templates.

No exemplo da figura 6 não foram criados limites para o grupos, somente para os membros.

OBS: Os limites por membro não poderão ser igual ou superior aos do grupo.

Escolha os limites desejados e clique em Next.

Figura 6 – Escopo

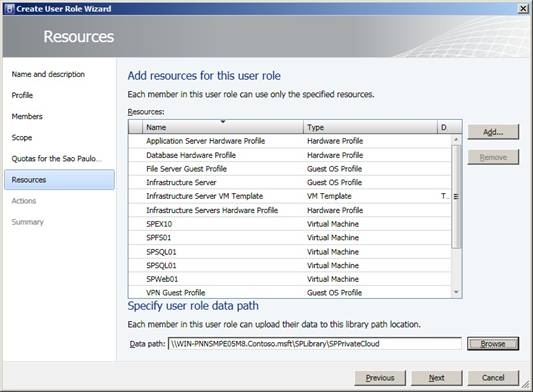

Uma das partes mais interessantes e importantes deste processo são abordadas nas telas Resources e Actions.

Veja na lista abaixo alguns exemplos de recursos que podem ser adicionados, conforme exibido na figura 7:

Hardware Profiles

Guest OS Profiles

VM Templates

Virtual Machines

Application Profiles

Services Templates

Application Profiles

Na mesma tela é possível especificar um caminho para o grupo de acesso em um Library Servers, oferecendo uma pasta para armazenamento para os membros do grupo.

Clique em Add, escolha os recursos desejados e clique em Next. Se necessário, adicione o caminho da pasta que será usada pelos membros do grupo em Data path.

Figura 7 – Recursos

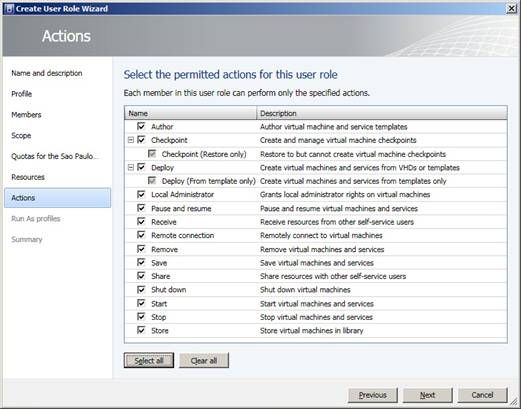

Agora em Actions as permissões aos objetos escolhidos acima serão aplicadas. Verifique abaixo as permissões existentes:

Author

Checkpoint (snapshots)

Checkpoint (Restore Only)

Deploy

Deploy (From Template only)

Local Administrator

Pause and Resume

Receive

Remote Connection

Remove

Save

Share

Shut down

Start

Stop

Store

Escolha as ações de acordo com seu grupo e clique em Next.

Figura 8 – Ações

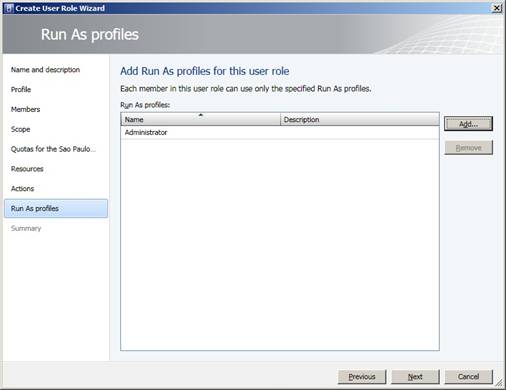

Para alguns processos talvez seja necessário um outro usuário com permissões específicas em um grupo de hosts ou até mesmo para uma cloud. Este tipo de objeto no VMM se chama Run As Profile. Ele nada mais é que uma conta de serviço que pode ser usada pelos membros do grupo quando adicionados na tela Run As Profiles. No exemplo da figura 9 a conta usada é administrador local de todos os hosts, mas pela limitação deste grupo que estamos criando ele será usado somente nas máquinas virtuais da Cloud de São Paulo.

Figura 9 – Run As Profiles

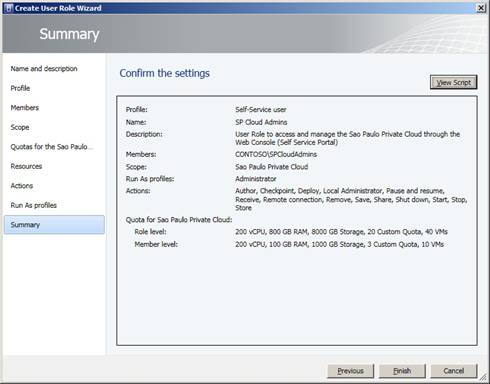

Em Sumary confirme as opções escolhidas e, se prefirir, exporte o script do powershell para criar modelos ou automatizações futuras.

Figura 10 – Summary

Ao clicar em View Script um arquivo texto contento o script para powershell é exibido. Confira abaixo o script para a demostração usada neste artigo:

$cloudsToAdd = @()

$cloudsToAdd += Get-SCCloud -Id "2d34f303-7de0-4371-85cd-a2691b751101"

$runAsProfilesToAdd = @()

$runAsProfilesToAdd += Get-SCRunAsProfile -Name "Administrator"

$scopeToAdd = $cloudsToAdd + $runAsProfilesToAdd

Set-SCUserRole -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d" -AddMember @("CONTOSO\SPCloudAdmins") -AddScope $scopeToAdd -Permission @("Author", "Checkpoint", "CreateFromVHDOrTemplate", "AllowLocalAdmin", "PauseAndResume", "CanReceive", "RemoteConnect", "Remove", "Save", "CanShare", "Shutdown", "Start", "Stop", "Store") -ShowPROTips $false -UserRoleDataPath "\\WIN-PNNSMPE05M8.Contoso.msft\SPLibrary\SPPrivateCloud"

$cloud = Get-SCCloud -Id "2d34f303-7de0-4371-85cd-a2691b751101"

Set-SCUserRoleQuota -Cloud $cloud -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d" -UseCPUCountMaximum -MemoryMB "800" -StorageGB "8000" -CustomQuotaCount "20" -VMCount "40"

Set-SCUserRoleQuota -Cloud $cloud -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d" -QuotaPerUser -UseCPUCountMaximum -MemoryMB "100" -StorageGB "1000" -CustomQuotaCount "3" -VMCount "10"

$libResource = Get-SCVirtualMachine -ID "b3de7103-d7df-47cb-a0d7-7fffc0230eb6"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCVirtualMachine -ID "8d22f54e-012c-42a5-9c14-8d62844abb58"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCVirtualMachine -ID "c7f018ef-0846-41fb-ac06-5f0c81b185ad"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCVirtualMachine -ID "8c9042e0-f124-46a4-8419-e0fdda215864"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCVirtualMachine -ID "e86def06-37cb-4e19-ab78-8a5531b1d4e0"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCTemplate -ID "f189f57a-0f5c-4502-b219-7b590defccb7"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCTemplate -ID "c56bfc92-9973-4717-9655-af3d4c874765"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCHardwareProfile -ID "5dc61fd3-b613-4ece-98be-4be83456c6e6"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCHardwareProfile -ID "83301787-c270-436d-814e-b8a1f8be9853"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCHardwareProfile -ID "216d8006-da6d-498a-be99-e0aefd18201a"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-GuestOSProfile -Name "Infrastructure Server"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-GuestOSProfile -Name "Windows Server 2008 R2 OS Profile"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-GuestOSProfile -Name "VPN Guest Profile"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-GuestOSProfile -Name "File Server Guest Profile"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

$libResource = Get-SCApplicationProfile -Name "Windows Server x64"

Grant-SCResource -Resource $libResource -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

New-SCUserRole -Name "SP Cloud Admins" -UserRoleProfile "SelfServiceUser" -Description "User Role to access and manage the Sao Paulo Private Cloud through the Web Console (Self Service Portal)" -JobGroup "304bb8d1-d9eb-4d4d-8515-f19085027d2d"

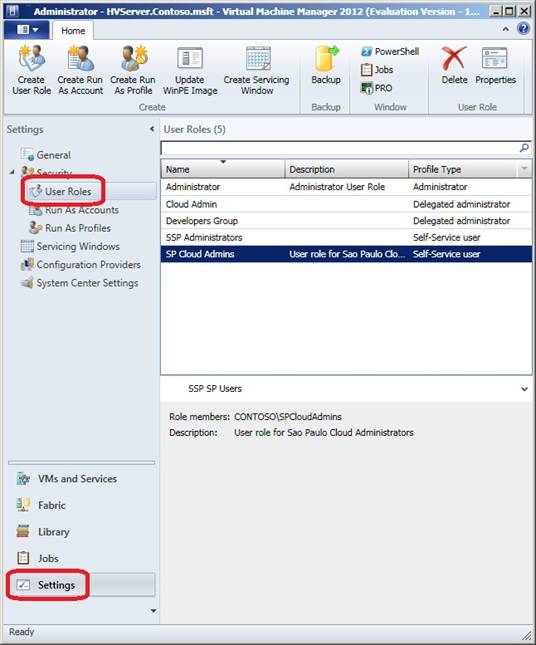

Caso você queira alterar as configurações dos grupos de acesso existente, pelo console de gerenciamento, clique em Settings, Security e User Roles. Escolha a Role que será alterada e clique em Properties, conforme figura 11.

Figura 11 – User Roles

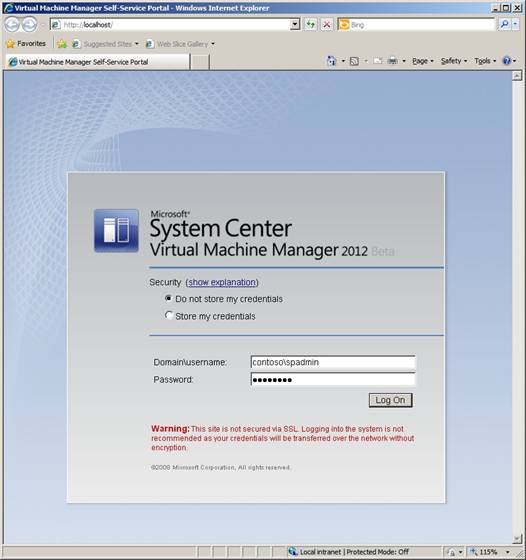

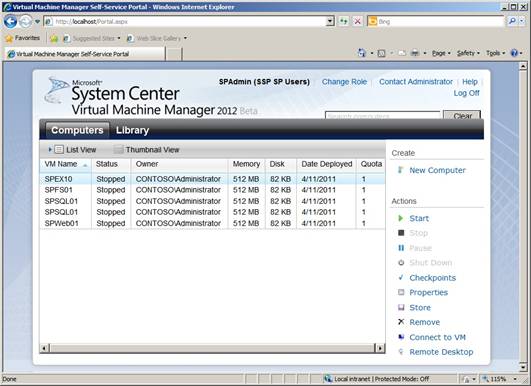

Na figura 12 é possível ver o console web do VMM chamado Self Service Portal (SSP). Ele oferece a portabilidade para os membros dos grupos administrarem o ambiente virtual usando a URL de qualquer lugar, inclusive pela internet se o mesmo for publicado à web.

Figura 12 – VMM Self Service Portal

Quando o usuário de uma Role específica faz o logon através do SSP ele só verá as máquinas virtuais e as opções de foram atribuídas ao seu grupo.

Figura 13– Máquinas virtuais

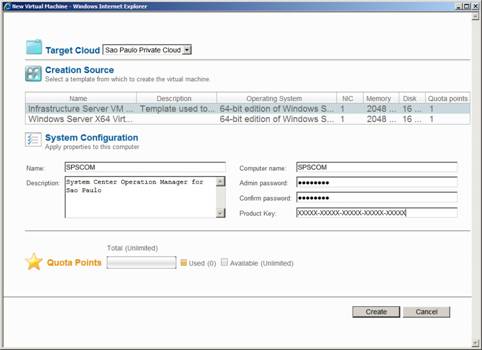

Veja a opção de criar uma nova máquina virtual através do SSP na figura 14:

Figura 13– Opção para criar uma nova máquina virtual

- Instalando o VMware ESXi 5Virtualização

- O que é o Citrix EdgeSight ServerVirtualização

- Impacto da indisponibilidade de software na eficiência das empresasVirtualização

- Arquitetura para Ambientes com Windows Server 2008 Hyper-V – Parte 3Virtualização

- Você gosta de compartilhar conhecimento?Virtualização