Infra - Redes

Negação de Serviço: Implementação, Defesas e Repercuções

Este artigo descreve um estudo sobre negação de serviço e negação de serviço distribuída, no qual são apresentados os aspectos relacionados ao ataque de negação de serviço e seus conceitos, defesas, implementação, seus tipos, funcionamento e suas repercussões. Além disso, é feito um estudo sobre as ferramentas TFN e TRI00, umas das mais utilizadas em ataque nessa área. Dessa forma, será mostrada a importância da prevenção desses ataques.

por Toniclay Andrade NogueiraOthon Marcelo Nunes Batista - othonb@yahoo.com

Universidade Tiradentes (UNIT)

Av. Murilo Dantas, 300 - Farolândia

CEP 49032-490

Aracaju - SE - Brasil

Resumo: este artigo descreve um estudo sobre negação de serviço e negação de serviço distribuída, no qual são apresentados os aspectos relacionados ao ataque de negação de serviço e seus conceitos, defesas, implementação, seus tipos, funcionamento e suas repercussões. Além disso, é feito um estudo sobre as ferramentas TFN e TRI00, umas das mais utilizadas em ataque nessa área. Dessa forma, será mostrada a importância da prevenção desses ataques.

1. Introdução

Desde o surgimento da Internet, a segurança da informação tem sido um assunto constante. A partir do momento em que cada empresa se conecta na rede mundial, seus dados ficam expostos. Este crescimento da quantidade de informações disponíveis, naturalmente, aumentou o interesse das pessoas com relação à segurança de redes. Muitas formas de invasão surgiram e muitas formas de defesa também foram elaboradas, com a finalidade de garantir que os dados da empresa permaneçam em segurança.

Esse estudo irá mostrar como surgiu a negação de serviço, definição de negação de serviço, tipos de ataque de negação de serviço, como funciona a negação de serviço, exibir implementações de negação de serviço ( TRI00 e TFN ), mostrar técnicas de defesa e explicar as repercussões causadas pou um ataque de negação de serviço em uma empresa.

2. Negação de Serviço

2.1 Como Surgiu a Negação de Serviço.

Em 1988 houve a primeira detecção de ataque DoS. Em setembro de 1996, o Provedor Public Access Network Corporation (PANIX) ficou cerca de uma semana sob o efeito de um ataque DoS. Em maio de 1999 uma série de ataques DoS atingiu as redes do Federal Bearout of Investigation (FBI) e de vários outros órgãos governamentais norte-americanos.

Segundo MAIA, Luiz Paulo [1], no Brasil, nenhum site assumiu publicamente ter sofrido um ataque DDoS, mas existem sinais que alguns grandes sites foram atingidos.

3. Definição de Negação de Serviço.

Segundo a definição de STEIN, L. & STEWART [2], Negação de Serviço (DoS) é um ataque que permite que uma pessoa deixe um sistema inutilizável ou consideravelmente lento para os usuários legítimos através do consumo de seus recursos, de maneira que ninguém consegue utilizá-los.

4. Definição de Negação de Serviço Distribuída.

A Negação de serviço distribuído (DDoS) se utiliza do conceito de computação distribuída para efetuar os ataques. O atacante invade e se apropria de diversos computadores para executar o ataque a partir de diferentes origens simultaneamente

5. Ataques Locais

O DoS Local, é um ataque de negação de serviço, que para poder ser executado é necessário estar-se logado ao sistema, Outro método antigo de ataque, é o ataque a disco que simplesmente lotar o HD do sistema com dados espúrios.

6. Ataques Remotos

Os ataque DoS remoto, que pode ser executado sem estar logado ao sistema, DoS Remoto Multiprotocolar que consiste em ataques que funcionam independente do sistema operacional, devido a falhas em diversos protocolos e o de força bruta que neste caso, o atacante envia para a rede um número de pacotes superior ao limite que o destino é capaz de absorver.

7. Funcionamento de um Ataque DDoS

Os ataques de Negação de Serviço Distribuído (DDoS) podem ser classificados pelo nível de automação, pela vulnerabilidade explorada, pela dinâmica e pelo impacto causado. Segundo a vulnerabilidade explorada, existem dois tipos de ataques DDoS: o ataques aos protocolos e ataques de força-bruta.

8. Topologia

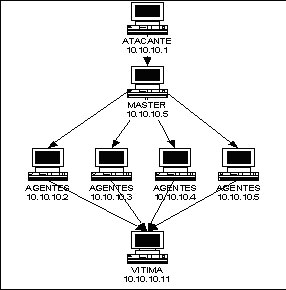

A topologia de uma rede DDoS é dividida em quatro partes. Os sistemas comprometidos são divididos em mestres e agentes. Os agentes geram o tráfego que irá resultar na negação de serviço, estes agentes são controlados por um ou mais mestres. A utilização de duas camadas (mestres e agentes) entre o atacante e a vítima dificulta o rastreamento.

Figura 1. Topologia de uma rede DDoS.

9. A Criação de uma Rede DDoS

Antes de efetuar um ataque DDoS uma rede deve ser montada. Computadores devem ser identificados como possíveis vítimas a fim de ganhar acesso administrativo ao maior número de sistemas possíveis, estes computadores devem pertencer a diversas redes ou endereços IP. A utilização de uma grande quantidade de endereços IP dificulta a identificação e o bloqueio do ataque.

10. Implementações de Negação de Serviço

10.1. Trin00

O Trin00 utiliza os protocolos TCP e UDP para se comunicar com o servidor, o que torna necessária a utilização de portas e faz com que a troca de mensagens seja mais facilmente percebida. Os agentes Trin00 podem ser instalados em sistemas Linux e Solaris.

A utilização do Trin00 pode ser detectada pela observação de tráfego UDP tipo 17, que é utilizado para a comunicação entre os mestres e os agentes. Os mestres mantém uma lista dos agentes que poderão ser contactados.

As portas utilizadas pelo Trin00 podem ser usadas para a detecção e mesmo para o bloqueio, impedindo que os computadores da rede sejam utilizados para os ataques.

Uma vez executado o agente Trin00 ele anuncia a sua disponibilidade pelo envio de um pacote UDP contendo a string "*HELLO*" para o endereço IP de seu respectivo mestre. O mestre responde com outro pacote UDP, desta vez com a string "PONG" .

10.2. Tribe Flood Network

Esta foi a primeira ferramenta de ataque DDoS disponível publicamente. O TFN foi escrito por Mixter. Os ataques efetuados pelo TFN são: UDP Flooding, TCP SYN Flooding, ICMP Flooding e Smurf. O controle dos mestres é feito por linha de comando, e a execução do programa deve ser acompanhada dos parâmetros desejados com a sintaxe: tfn <iplist> <type> [ip] [port] onde <iplist> é a lista dos Agentes que podem ser utilizados,<type> é o tipo de ataque desejado, [ip] é o endereço da vítima e [port] é a porta desejada para ataques TCP SYN flooding, que pode ser definida como um número aleatório (parâmetro 0).

O TFN é bastante "discreto". A comunicação entre os mestres e os agentes é feita por mensagens ICMP tipo 0, o que torna difícil o monitoramento dessas comunicações, pois muitas ferramentas de monitoramento não analisam o campo de dados de mensagens ICMP.

11. Como Defender-se da Negação de Serviço

Devido a arquitetura do ataque e de sua força, não existe uma maneira totalmente eficaz de evitar o ataque DoS/DDoS. Uma solução ideal seria que todos os computadores fossem configurados e protegidos de maneira a não serem utilizados para a formação da rede DDoS. Apesar de não haver uma solução definitiva contra ataques DDoS, existem várias maneiras de se minimizar como um plano de contingência que é a melhor solução contra ataques do tipo força-bruta que consomem todos os recursos da rede por terem origem em redes mais numerosas ou com mais recursos, uma política de segurança, para garantir que todos seus usuários legítimos não sejam eventuais colaboradores de possíveis ataques, Senhas que podem ser facilmente descobertas que para evitar isso, é fundamental que as senhas escolhidas tenham um tamanho mínimo adequado, e sejam trocadas com freqüência, o acesso físico deve garantir que o sistema apenas seja acessível pelos seus administradores autorizados, as atualizações dos sistemas devem ser constante, a detecção e prevenção de vírus, devem possuir programas antivírus instalados e atualizados, as portas de comunicação só aquelas que realmente forem precisas, já a largura de banda deve ser estipulado um limite de largura de banda por serviço, a desativação da difusão para poder impedir que a rede seja usada como amplificadora para ataques, o tráfego da rede deve ser analisado com cuidado e a a real necessidade da utilização de Ping em endereços de broadcast, o bloqueio de Endereços da internet caso aconteça um ataque, possuir um sistema de detecção de intrusos, antes de implantar a segurança da rede, [3]deve-se verificar se a rede não está comprometida e por fim possuir um plano de reação.

12. Ferramentas de Detecção de Negação de Serviço

O. Zombie Zapper serve para bloquear um ataque em andamento. Caso o IDS indique que a rede está sendo utilizada como plataforma de ataque, o Zombie Zapper funciona enviando comandos para os Agentes interromperem o ataque.

Find_ddos e ferramenta que foi desenvolvida por um órgão do FBI em função da grande quantidade de ataques DDoS ocorridos. O find_ddos localiza no sistema os Masters e Agentes das ferramentas Trin00, Tribe Flood Network, TFN2k e Stacheldraht.

DDoS Ping e um programa desenvolvido por Robin Keir, que possui interface gráfica, tornando mais acessível e fácil a sua utilização ele detecta Agentes Trin00, Tribe Flood Network e Stacheldraht. O rastreamento é feito através do envio de datagramas e mensagens UDP e ICMP para uma relação de endereços IP definidos pelo usuário.

13. Repercussões

Algumas repercussões causadas por ataques DoS/Ddos foram relatadas na imprensa em modo geral, como foi o caso da site da Alldas[5], site da RIAA[6], site da SCO e o site da Al Jazira[7] isso mostra que os ataque DoS e DdoS geram prejuízos de formas incalculáveis, tanta na parte financeira como na parte das informações.

14. Conclusão

O DoS e DDoS se tornaram uma grande ameaça a partir do momento em que as ferramentas para sua execução se tornaram disponível na grande rede de computadores. Hoje, devido ao grande número de ferramentas disponíveis, um ataque DoS/DDoS de grandes proporções pode ser realizado sem muitas dificuldades, mesmo por pessoas que não tenham conhecimento técnico de como estás ferramentas funcionam num ataque. Os ataques aos protocolos podem ser evitados através do conserto das vulnerabilidades depois de sua descoberta. Por outro lado, os ataques do tipo força-bruta não podem ser evitados facilmente, principalmente por precisarem ser evitados na sua origem. A ameaça de um ataque DDoS é impossível de ser eliminada, pois se um equipamento estiver conectado à sempre a possibilidade de receber dados em quantidade acima do limite suportado.

Atualmente, devido à internet não existe a possibilidade de se garantir a segurança total de qualquer dispositivo conectado a rede. Existem várias formas de se minimizar a possibilidade de um DDoS, mas nenhuma é infalível. Se o atacante possuir tempo e recursos disponíveis, o ataque inevitavelmente será bem-sucedido.

Uma solução alternativa seria um desenvolvimento de sistemas de segurança a serem implementados em pontos-chave da grande rede de computadores com a finalidade de interromper os ataques em suas origens [4]. A partir do monitoramento dos principais roteadores da Internet, qualquer ameaça DDoS teria imediatamente o seu tráfego reduzido ou mesmo bloqueado. Após o ataque, o tráfego voltaria a ser liberado aos poucos, de maneira a não causar inundação em seus destinos.

Os recentes ataques, mostram que, não apenas as empresas, mas toda a infra-estrutura da Internet está vulnerável. Por isso é fundamental que o DDoS continue a ser estudado a fim de garantir a segurança da Internet.

Referências Bibliográficas

[1] MAIA, Luiz Paulo. Analisando Ataques do Tipo Distributed Denial of Service - DDoS. Developers Magazine. Rio de Janeiro, n. 54, p. 26-27, Mar. 2003.

[2] STEIN, L. & STEWART, J. Securing Against Denial of Service Attacks. Disponível em: <http://www.w3.org/Security/Faq/wwwsf6.html>. Acesso em 16 de Abril de 2003.

[3] MIRKOVIC, J. D-WARD: DDoS Network Attack Recognition and Defense. PhD Dissertation Prospectus. Los Angeles: University of California, 2002.

[4] TORRES, G. Redes de Computadores. Rio de Janeiro: Axcel Books, 2001.

[5] ALLDAS. Ataques DDoS. Disponível em: <http://www.terra.com.br/informatica/2001/07/16/003.htm>. Acesso em 10 de maio de 2003.

[6] RIA. Ria Recebe Ataque de Negação de Serviço. Disponível em: <http://www.terra.com.br/cgi-bin/AT-Informaticasearch.egi>. Acesso em 10 de maio de 2003.

[7] Terra. Site da Al-Jazira em Inglês é Atacado e Sai do Ar. Disponível em: <http://www.terra.com.br/informatica/2003/03/25/012.htm>. Acesso em 11 de maio de 2003.

- Monitorando Redes com o The DudeRedes

- Padrões em Rack de RedesRedes

- A Internet de cabeça para baixoRedes

- Como compartilhar o acesso da rede 3G?Redes

- Como Configurar um Servidor DHCPWindows Server